Ingénierie sociale : la psychologie des crypto-arnaques

22 août, 2023

11 min

Il existe des escrocs, notamment en ligne, qui utilisent des mécanismes de manipulation pour inciter leurs victimes à révéler des informations sensibles. Leur but est souvent d’obtenir des mots de passe ou de l’argent, même sous forme de cryptomonnaies. Ces pratiques trompeuses ou scams (escroqueries) reposent sur des vulnérabilités psychologiques communes à tous. Il est donc important de les reconnaître et d’y faire face. Dans cet article, nous découvrons ce qu’est l’ingénierie sociale, l’ensemble de ces stratégies de tromperie et comment s’en protéger.

Qu’est-ce que l’ingénierie sociale ?

Un paramètre fondamental de tout système informatique est la sécurité. Au-delà des performances, toute technologie doit être protégée contre les attaquants malveillants : les hackers (pirates) et les scammers (escrocs). En pensant à la blockchain, nous savons déjà que les échanges de cryptomonnaies sont sécurisés par une cryptographie à clé publique et privée, toutes les deux enregistrées dans un portefeuille personnel. Ce sont des chaînes alphanumériques si complexes qu’elles sont presque impossibles à “deviner”. Cependant, les escrocs peuvent aussi tenter d’utiliser des mécanismes plus “primitifs” que ça.

Si les hackers sont reconnaissables à leur utilisation de programmes et de codes, les scammers agissent à un niveau “humain”. Ils n’exploitent pas les failles des logiciels, mais celles des personnes. En d’autres termes, ils conditionnent les utilisateurs à partager des données précieuses, comme l’accès à leurs comptes ou d’autres codes secrets par le biais de stratégies de manipulation. Tous ces concepts sont résumés dans le terme “ingénierie sociale” (de l’anglais : social engineering).

Ce type d’escroc attire généralement un certain groupe d’utilisateurs en les contactant directement et en masse, soit en exploitant les réseaux sociaux, soit en infiltrant abusivement les communautés en ligne. Afin de mieux comprendre ce qu’est l’ingénierie sociale et de reconnaître les menaces éventuelles auxquelles tu peux être confronté, il est important de définir comment les escrocs agissent, avant et après t’avoir contacté.

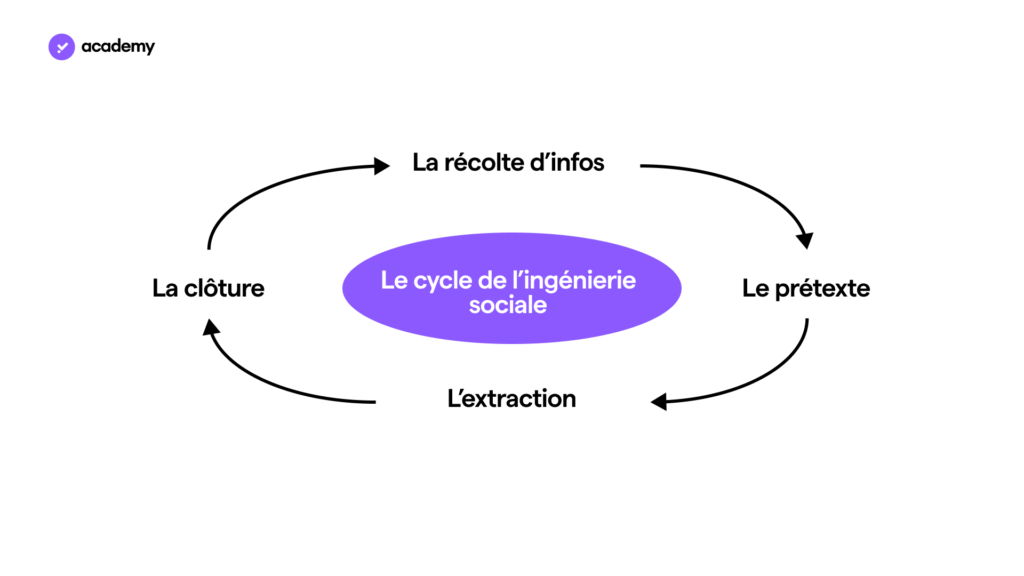

Le processus d’ingénierie sociale implique une sorte de cercle vicieux, marqué par quatre étapes :

- La récolte d’informations : après avoir identifié la cible, l’attaquant recueille le plus d’informations utiles possible sur elle. Le background, ainsi construit, permet de définir le profil et le contexte personnel de la victime, afin de découvrir ses points faibles. Sur cette base, l’approche est planifiée, en choisissant la stratégie d’ingénierie sociale la plus appropriée.

- Le prétexte : la période de récolte d’informations culmine avec la première interaction avec la victime. Grâce aux informations recueillies, l’escroc tente de créer un climat de confiance et de convaincre ainsi la victime de communiquer. Il s’agit d’une phase cruciale car si la cible évite le contact, il/elle pourrait se sauver de l’escroquerie. Plus la victime sera en contact avec le scammer, plus il sera difficile d’échapper à la manipulation.

- L’extraction : après avoir surmonté la méfiance de la victime, les escrocs exploitent les vulnérabilités psychologiques qui caractérisent chacun d’entre nous. Ainsi, en imaginant des situations crédibles ou en racontant des histoires véridiques, les escrocs amènent les victimes à divulguer leurs informations essentielles sur leur vie privée et leur sécurité.

- La clôture : après avoir atteint ce qu’il voulait découvrir, l’escroc va ensuite essayer de disparaître. En ligne, cependant, il est difficile de “partir en fumée”. Pour ne pas être découvert, le scammer doit éliminer tout ce qui pourrait aider à remonter jusqu’à lui. Il doit donc cacher ou détruire ses moyens frauduleux : les sites d’escroquerie disparaissent d’Internet, tout comme les faux comptes des réseaux sociaux. Au contraire, dans les cas les plus simples, comme l’envoi d’un courrier électronique ou d’un appel téléphonique, il suffit à l’attaquant de conclure la supercherie par une excuse convaincante.

Stratégies d’ingénierie sociale

Approfondissons maintenant ce qu’est l’ingénierie sociale d’un point de vue psychologique. A l’origine, ce concept est une application malhonnête des 6 principes de persuasion de Cialdini : une théorie psychologique en réalité inoffensive, utilisée dans les sciences sociales et surtout dans les stratégies de marketing. Les vulnérabilités psychologiques que cette théorie met en évidence caractérisent chacun d’entre nous par notre nature humaine. Il est important de les reconnaître, car elles sont la base de toute stratégie d’ingénierie sociale :

- Réciprocité : nous sommes enclins à “rendre” une faveur. Nous avons donc confiance en ceux qui nous donnent quelque chose et tendance à vouloir leur rendre la pareille.

- Rareté : nous sommes sensibles à un sentiment d’urgence, nous désirons ce qui est présenté comme limité en termes de quantité, ou qui pourrait nous donner accès à une élite. Cette peur de “rater quelque chose” est appelée le FOMO (Fear of Missing Out) dans le contexte des cryptomonnaies.

- Cohérence : nous sommes souvent incapables, ou avons du mal, à nous soustraire aux engagements et aux choix que nous avons faits, en raison du besoin de nous montrer sûrs et en accord avec nos décisions.

- Autorité : nous évaluons comme véridiques les déclarations de personnes qualifiées, donc compétentes et crédibles.

- Consensus : nous suivons l’opinion majoritaire, une “preuve sociale” qui considère le choix le plus courant comme le meilleur.

- Sympathie : essentiellement, nous faisons davantage confiance aux personnes qui nous ressemblent ou qui nous apprécient, comme les influenceurs.

Les escrocs traduisent certains de ces biais cognitifs, c’est-à-dire des raccourcis mentaux qui conduisent à des erreurs de jugement, en stratégies d’ingénierie sociale. En effet, il est facile de “falsifier” une situation qui pourrait les activer : se faire passer pour un érudit, une personne célèbre ou promettre des cadeaux inexistants. Tous ces faux scénarios sont des conditions préalables suffisantes pour manipuler les victimes. Découvrons les 4 méthodes d’ingénierie sociale les plus courantes dans l’environnement numérique, donc également communes aux cryptomonnaies et à la blockchain : les connaître est essentiel pour se protéger de situations similaires.

Le baiting (appâtage)

Le baiting consiste à présenter, souvent par le biais des réseaux sociaux, de fausses promesses de récompenses ou de gains qui incitent à des actions risquées, comme cliquer sur des liens trompeurs. Cette stratégie repose sur la combinaison de la réciprocité envers ceux qui semblent donner quelque chose, de la rareté d’une offre avec un temps limité qui s’écoule vite et du consensus, déclenché par de fausses affirmations telles que “les tokens ont déjà été distribués à plus de 1 000 personnes”. Ces éléments convainquent les utilisateurs de révéler des informations précieuses, par exemple la clé privée de leur portefeuille, en leur faisant croire qu’ils en ont besoin pour obtenir le butin promis. Des cas similaires peuvent également tirer parti de l’autorité et de la sympathie d’un compte qui, bien que faux, présente un expert ou une personne célèbre donnant des cryptomonnaies gratuitement par le biais de liens placés. Ils peuvent se trouver par exemple, dans un tweet ou une émission en direct.

Le scareware

Les cibles sont bombardées de fausses alertes, par le biais de bannières pop-up ou de courriers électroniques, de sorte qu’elles soient persuadées que leur ordinateur est compromis par un virus, par exemple. Les escrocs exploitent la peur des sujets pour les convaincre de télécharger un logiciel, présenté comme une solution sûre (scare + software = scareware). En réalité, ce n’est rien d’autre qu’un logiciel malveillant, transmis par l’escroc lui-même pour voler des informations sensibles. Ce cas d’ingénierie sociale peut impliquer une collaboration avec un pirate informatique pour concevoir le logiciel hostile, mais ça n’est généralement pas très complexe.

Le prétextage

Le scammer se fait passer pour une figure d’autorité ou d’intimidation, comme un fonctionnaire de la police ou des impôts, afin de persuader les victimes de révéler des informations sensibles pour résoudre des problèmes fictifs. L’escroc peut également se faire passer pour un opérateur d’exchange, afin de t’inciter à révéler ton mot de passe pour régler un problème fictif sur ton compte. N’oublie pas que les membres de l’équipe de Young Platform ne te contacteront jamais en te demandant ton mot de passe ou ta clé privée.

Le phishing (hammeçonage)

Le phishing est la méthode d’ingénierie sociale la plus répandue. Elle consiste essentiellement à envoyer une série de courriers électroniques ou de messages dont le contenu suscite la curiosité, la peur ou l’urgence, afin de convaincre les utilisateurs de cliquer sur des liens ou de télécharger des pièces jointes infectées. Un escroc peut également effectuer une tentative de phishing en faisant une copie exacte d’un site web légitime dans le but de recueillir des données d’accès. Le cas le plus célèbre est la demande de “changement de mot de passe” pour une fausse intrusion dans le compte de la victime. En saisissant l’ancien code et le code de remplacement sur un site identique à l’original (mais contrôlé par l’escroc), l’utilisateur donne un accès complet à son portefeuille d’exchange.

Le phishing, outre sa forme la plus courante, peut se présenter de différentes manières : par le biais de SMS ou de messages généralement pris en charge par les mobiles (Smishing), par des appels frauduleux (Vishing), ou avec des cibles spécifiques (Spear Phishing), c’est-à-dire dans le cadre de stratégies créées ad hoc pour une entité spécifique (entreprise ou individu).

Statistique intéressante

Le rapport CLUSIT 2019 sur la sécurité des technologies de l’information et de la communication (TIC) a révélé qu’en Italie, 97 % des utilisateurs ne savent pas comment reconnaître un faux courriel. Il est donc essentiel de toujours vérifier que l’adresse de l’expéditeur est authentique car, dans le cas contraire, il pourrait s’agir d’une tentative de phishing.

Maintenant que tu sais ce qu’est l’ingénierie sociale, tu voudras sûrement comprendre comment te protéger de ces manipulations psychologiques, notamment pour éviter les arnaques en ligne qui visent tes cryptomonnaies. On dit souvent que “l’on n’est jamais trop prudent” et, bien que banale, cette maxime explique en grande partie comment se protéger contre l’ingénierie sociale. Il existe néanmoins d’autres outils de défense appropriés : examinons-les ensemble.

Comment se protéger contre l’ingénierie sociale

La première stratégie pour se protéger contre l’ingénierie sociale est d’être conscient de son existence. Puis, de connaître les différentes techniques de manipulation qui peuvent être utilisées contre toi, de les reconnaître et de s’en prévenir au maximum. Le fait que tu aies lu attentivement cet article est certainement un bon début, mais ce n’est peut-être pas suffisant : tu dois identifier les informations sensibles que les escrocs pourraient tenter de te voler. Les mots de passe, les seed phrases, les clés privées, les adresses et les identités sont des éléments essentiels dans le monde des cryptomonnaies, mais aussi dans l’environnement numérique en général. Ainsi, pour comprendre comment gérer et stocker tes mots de passe, nous te conseillons de réfléchir aux critères et solutions énoncées dans notre article dédié sur le thème.Il faut penser à revoir périodiquement tes solutions de défense, car les techniques d’ingénierie sociale peuvent devenir plus sournoises et sophistiquées au fil du temps. En gardant un œil sur le monde de la cryptomonnaie, tu peux éviter d’être victime de cas bien connus d’ingénierie sociale : resteà jour avec les nouvelles du blog de Young Platform !