Social Engineering: i meccanismi psicologici degli scam

22 agosto, 2023

9 min

Esistono truffatori, soprattutto online, che usano meccanismi di manipolazione per indurre soggetti target a rivelare informazioni sensibili, come password, od ottenere denaro, anche sotto forma di criptovalute. Essendo queste pratiche ingannevoli (o scam) basate su vulnerabilità psicologiche comuni a tutti, è importante riconoscerle ed affrontarle: scopriamo cos’è il Social Engineering, l’insieme di queste strategie di raggiro, e come proteggersi da questi tipi di attacks.

Che cos’è il Social Engineering?

Un parametro fondamentale di ogni sistema informatico è la sicurezza: al di là delle prestazioni, ogni tecnologia deve essere protetta dai malintenzionati, i cosiddetti hacker o talvolta scammer. Pensando alla blockchain, già sappiamo che lo scambio di criptovalute è reso sicuro dalla crittografia a chiavi pubbliche e private, registrate entrambe nel wallet personale: stringhe alfanumeriche così complesse da essere pressoché impossibili da “indovinare”; tuttavia, gli scammer potrebbero sfruttare meccanismi più “primitivi” di questi.

Se gli hacker, infatti, si riconoscono nell’uso di programmazione e codici, gli scammer agiscono a livello “umano”: non sfruttano vulnerabilità nei software, ma nelle persone. In altre parole, condizionano gli utenti a condividere dati preziosi, come l’accesso ai loro account o altri codici segreti, attraverso strategie di manipolazione; questo è il significato di Social Engineering (ingegneria sociale).

Gli scammer, solitamente, adescano un certo bacino di utenti contattandoli direttamente e in massa, sfruttando i social network oppure infiltrandosi abusivamente nelle community online. Per comprendere meglio cos’è il Social Engineering e riconoscere le eventuali minacce in cui potresti imbatterti, è importante definire il modo in cui agiscono gli scammer, prima e dopo averti contattato.

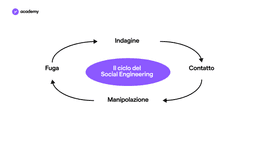

Per definizione, il Social Engineering prevede una sorta di circolo vizioso, scandito in 4 passaggi:

- Indagine: il malintenzionato, dopo aver identificato il bersaglio, raccoglie quante più informazioni utili sul suo conto. Il background, così costruito, permette di definire il profilo e il contesto personale della vittima, in modo da scoprirne i punti deboli. In base a questi, si pianifica l’approccio, scegliendo il più adatto tra i vari possibili social engineering attacks.

- Hook/contatto: il periodo di indagine culmina nella prima interazione con l’utente bersaglio: grazie alle informazioni raccolte, lo scammer cerca di creare un clima di fiducia e quindi convincere il malcapitato a comunicare. Questa fase è cruciale nei social engineering attacks, perché il soggetto target, se evita il contatto, potrebbe salvarsi: più tarda a liberarsi, più sarà difficile sfuggire alla manipolazione.

- Play/manipolazione: superata la diffidenza del soggetto, i truffatori fanno leva sulle vulnerabilità psicologiche che caratterizzano ognuno di noi, aspetto centrale nel significato di social engineering. Quindi, architettando situazioni credibili o raccontando storie verosimili, gli scammer ingannano le vittime, convincendole a divulgare informazioni critiche, riguardanti privacy e sicurezza.

- Exit/fuga: ottenuto ciò che si era prefissato di scoprire, il truffatore fa perdere le proprie tracce. Online, però, non può semplicemente “fuggire”: lo scammer, per non essere scoperto, deve eliminare tutto ciò che potrebbe ricondurre a sé. Quindi, deve nascondere o distruggere i suoi mezzi fraudolenti: i siti-truffa spariscono da internet, come gli account falsi dai social network. Invece, nei casi più semplici, come l’invio di una mail o una chiamata telefonica, al malintenzionato basterà concludere la messinscena con una scusa convincente.

Le strategie di social engineering

Approfondiamo ora cos’è il Social Engineering da un punto di vista psicologico perché l’ingegneria sociale, all’origine, è un’applicazione disonesta dei 6 principi di persuasione di Cialdini: una teoria psicologica in realtà innocua, usata nelle scienze sociali e soprattutto nelle strategie di marketing. Le vulnerabilità psicologiche che questa teoria mette in luce caratterizzano, per natura, ognuno di noi. È importante riconoscerle, perché sono alla base della definizione di Social Engineering:

- Reciprocità: siamo inclini a “restituire” un favore, dunque crediamo e siamo disponibili con chi ci regala qualcosa.

- Scarsità: siamo sensibili al senso di urgenza, desideriamo ciò che è presentato come limitato, in esaurimento, o che potrebbe darci accesso ad un élite. Questa paura di “perdere l’occasione” prende il nome di FOMO (Fear of Missing Out) nel mercato delle criptovalute.

- Coerenza: spesso non siamo in grado o troviamo difficile sottrarci ad impegni e scelte presi, per il bisogno di mostrarci sicuri e in linea con le nostre decisioni;

- Autorevolezza: valutiamo come vere le affermazioni di persone qualificate, dunque competenti e credibili.

- Consenso: seguiamo l’opinione della maggioranza, una “riprova sociale” che vede nella scelta più comune quella migliore.

- Simpatia: essenzialmente, abbiamo più fiducia nelle persone che ci somigliano o che ci piacciono, come gli influencer.

Gli scammer traducono alcuni di questi bias cognitivi, ovvero scorciatoie mentali che conducono ad errori di valutazione, in social engineering attacks. Infatti, è facile “falsificare” la situazione che possa attivarli: fingersi uno studioso, un personaggio famoso oppure promettere regali inesistenti, sono presupposti sufficienti a manipolare le vittime. Scopriamo i 4 metodi di social engineering più diffusi in ambiente digitale, dunque comuni anche a criptovalute e blockchain: conoscerli è essenziale per proteggersi da situazioni simili.

Baiting

La definizione di Social Engineering comprende il Baiting, un’attività fraudolenta che consiste nel presentare, spesso attraverso i social network, false promesse di premio o guadagno che inducono a compiere azioni rischiose, come cliccare link ingannevoli. Qui la combinazione tra reciprocità verso chi sembra regalarci qualcosa, scarsità di un’offerta a tempo quasi scaduto e riprova sociale, innescata da false affermazioni come “sono già stati distribuiti token a più di 1000 persone”, convince gli utenti a rivelare informazioni preziose; ad esempio, la chiave privata del proprio wallet, illudendosi sia necessaria per ottenere il bottino promesso. Casi simili possono fare leva anche sull’autorità e la simpatia di un account che, sebbene falso, ritrae un esperto o un personaggio famoso regalare criptovalute attraverso link posti, ad esempio, in un tweet o in una live.

Scareware

Il significato di Social Engineering include lo Scareware: i target vengono tempestati da falsi allarmi, attraverso banner pop-up o mail, così da essere persuasi a credere che il proprio computer sia compromesso da un virus, ad esempio. Gli scammer sfruttano la paura dei soggetti per convincerli a scaricare un software, presentato come soluzione sicura (scare + software= scareware). In realtà, questo non è altro che un malware, trasmesso dal truffatore stesso per sottrarre informazioni sensibili. Questo caso di social engineering potrebbe prevedere la collaborazione con un hacker per progettare i software ostili, ma solitamente questi non sono molto complessi.

Pretexting

Lo scammer, in questo social engineering attack, si presenta come una figura autoritaria o intimidatoria, come la polizia o un funzionario fiscale, per convincere le vittime a rivelare informazioni sensibili, al fine di risolvere problematiche fittizie. Un truffatore potrebbe anche fingersi l’operatore di un exchange, così da indurti a rivelare la tua password per affrontare qualche fantomatica difficoltà con il tuo account. Ricorda che nessun membro del team di Young Platform ti chiederà mai alcuna password o chiave privata.

Phishing

Tra i social engineering attacks, il phishing è il più diffuso e consiste, sostanzialmente, nell’invio di una serie di email o messaggi di testo, il cui contenuto crei curiosità, paura o urgenza, così da convincere gli utenti a cliccare link o scaricare allegati infetti. Uno scammer potrebbe mettere in atto un tentativo di Phishing anche attraverso una copia esatta di un sito web legittimo con un nome di dominio simile, al fine di raccogliere dati d’accesso. Il caso più famoso, infatti, è la richiesta di “cambio password” per una falsa intrusione nel proprio account: l’utente, digitando il vecchio codice e quello sostitutivo in un form uguale all’originale, ma controllato dallo scammer, dà così accesso completo al proprio exchange wallet, ad esempio.

Il phishing, oltre alla sua forma più comune, sottende altri social engineering attacks: attraverso SMS o in generale messaggistica supportata dai cellulari (Smishing), attraverso chiamate fraudolente (Vishing), oppure con target specifico (Spear Phishing), ovvero in strategie create ad hoc per una precisa realtà (azienda o individuo)

Curiosità

Il rapporto CLUSIT 2019 sulla sicurezza nelle tecnologie di informazione e comunicazione (ICT) ha rivelato che, in Italia, il 97% degli utenti non sa riconoscere una mail falsa. Quindi controlla sempre che l’indirizzo del mittente sia autentico perchè, in caso contrario, potrebbe trattarsi di un tentativo di phishing.

Ora che sai cos’è il Social Engineering, vorrai capire come proteggerti da queste manipolazioni psicologiche, soprattutto per evitare le truffe online a tema criptovalute. Si dice che “la prudenza non è mai troppa” e, sebbene banale, questa massima spiega in buona parte come proteggersi dal Social Engineering, ma esistono altri strumenti di difesa adatti al caso: vediamoli insieme.

Come proteggersi dal Social Engineering

La prima strategia per proteggersi dal social engineering è essere consapevoli del suo significato, quindi conoscere le varie tecniche di manipolazione che potrebbero usare contro di te, per riconoscerle e talvolta prevenirle. Leggere con attenzione questo articolo è sicuramente un buon inizio, ma potrebbe non bastare: è necessario individuare le informazioni sensibili che gli scammer potrebbero tentare di sottrarci. Password, seed phrase, chiavi private, indirizzi ed identità sono elementi critici nel mondo delle criptovalute, ma in generale in ambiente digitale, infatti rappresentano il bersaglio nella definizione di Social Engineering. Quindi, per capire come gestirli e conservarli, leggi i criteri e le soluzioni del password management.

Assicurati di rivedere periodicamente le tue soluzioni di difesa, perché i social engineering attacks, con il tempo, potrebbero diventare più subdoli e sofisticati. A tal proposito, seguire da vicino le vicende del mondo crypto potrebbe esserti utile, per non essere vittima di casi già noti di social engineering: rimani sempre aggiornato con le news del blog di Young Platform!